武器化勒索软件 企业网络安全的新挑战与应对策略

随着数字化浪潮席卷全球,企业网络环境日益复杂,网络安全威胁也呈现多样化与高级化的趋势。其中,武器化勒索软件(Weaponized Ransomware)的兴起,正成为悬在企业头顶的达摩克利斯之剑,对企业网络与信息安全管理提出了前所未有的严峻挑战。它不仅是一种恶意软件,更是一种融合了精密攻击策略、数据盗窃与金融勒索的复合型网络武器,迫使企业必须重新审视并升级其网络安全防御体系。

一、 武器化勒索软件的演进与特征

与传统勒索软件单纯加密文件、索要赎金不同,武器化勒索软件是攻击技术与商业模式的“升级版”。其典型特征包括:

- 双重勒索甚至多重勒索:在加密数据前,攻击者会先大规模窃取企业的敏感数据(如客户信息、财务数据、知识产权)。他们不仅以解密密钥为要挟,更以公开或出售窃取的数据进行二次勒索,极大增加了企业的妥协压力。

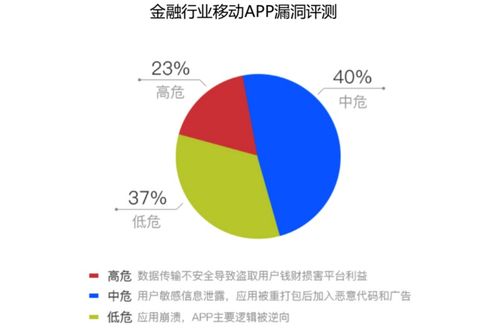

- 定向化与APT化:攻击者不再进行无差别散播,而是针对特定行业(如医疗、金融、制造业、关键基础设施)或高价值企业进行长期侦察、渗透,利用零日漏洞或供应链攻击等高级持续威胁(APT)手法,实现精准打击。

- 勒索即服务(RaaS):勒索软件的开发、传播、赎金收取等环节呈现产业化、服务化趋势。技术水平较低的攻击者也能通过租赁勒索软件即服务套餐发起攻击,降低了攻击门槛,扩大了威胁范围。

- 攻击自动化与快速扩散:一旦侵入网络,武器化勒索软件能利用内网工具和漏洞自动横向移动,在极短时间内瘫痪整个网络系统。

二、 对企业网络与信息安全构成的深层挑战

武器化勒索软件的攻击模式,直接击中了企业传统安全防御的软肋:

- 业务连续性危机:核心系统与数据被加密导致业务停摆,造成的直接经济损失和商誉损失远超过赎金本身。

- 数据合规与法律风险:数据泄露触发了GDPR(欧盟通用数据保护条例)、中国的《网络安全法》、《数据安全法》、《个人信息保护法》等法律法规下的通报义务和巨额罚款风险。

- 信任崩塌:客户、合作伙伴的敏感数据泄露,将严重损害企业历经多年建立的信任关系。

- 防御体系失效:传统的边界防御、特征码查杀难以应对未知漏洞、社工攻击及内部横向移动。

三、 网络与信息安全软件的开发新方向

面对武器化勒索软件的威胁,与之对抗的安全软件开发理念必须从“被动防护”转向“主动防御”和“弹性恢复”。关键开发方向包括:

- 行为检测与AI驱动:安全软件需超越静态特征码,利用人工智能和机器学习模型,分析用户实体行为(UEBA)、网络流量异常和文件操作模式,及时识别勒索软件加密前的渗透、侦察和横向移动行为。

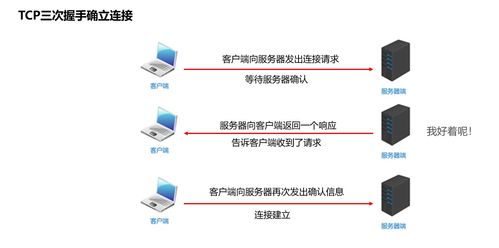

- 零信任架构的落地支撑:开发支持“从不信任,始终验证”原则的安全组件。包括微隔离软件、动态访问控制引擎、持续身份认证工具等,确保即使内网被突破,攻击者也无法轻易访问关键资产。

- 增强型端点检测与响应(EDR/XDR):EDR软件需提供更深入的端点可见性、威胁狩猎能力和自动化响应脚本。XDR则进一步整合端点、网络、云和邮件等多源数据,提供跨层级的关联分析与协同响应。

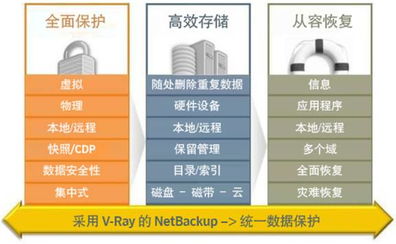

- 数据安全与备份恢复强化:开发更智能的数据分类分级、加密与访问监控工具。备份与灾难恢复软件必须具备不可变备份和气隙隔离能力,确保备份数据本身不会被勒索软件加密或删除,并能实现快速、干净的恢复。

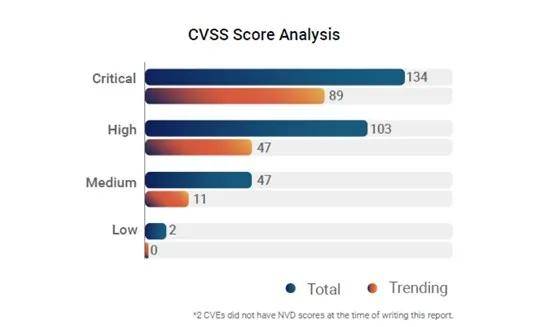

- 攻击面管理(ASM)与漏洞优先处理:帮助企业持续发现、评估和修复暴露在互联网的资产(如服务器、API、云存储桶)中的漏洞,从源头减少被攻击的可能。

- 安全编排、自动化与响应(SOAR):通过SOAR平台将各类安全工具联动起来,自动化执行勒索软件事件响应流程,如隔离感染主机、阻断恶意IP、启动备份恢复等,以分钟级响应压缩攻击者驻留时间。

四、 企业的综合应对策略

除了依赖先进的安全软件,企业需要构建人、流程、技术结合的多层防御体系:

- 顶层设计与管理:将网络安全提升至董事会级别议题,制定详细的勒索软件事件响应预案并定期演练。

- 持续的员工安全意识教育:防范钓鱼邮件等社会工程学攻击。

- 最小权限原则与网络分段:严格实施访问权限管理,将核心业务网络进行逻辑或物理隔离。

- 定期的渗透测试与红蓝对抗:主动发现防御弱点。

- 与专业安全机构合作:建立威胁情报共享机制,提前预警新型攻击手法。

###

武器化勒索软件代表了网络犯罪盈利模式的“高阶形态”,其威胁在可预见的未来将持续存在并演化。对企业而言,这不再是一个单纯的IT技术问题,而是关乎生存与发展的核心风险。唯有通过前瞻性的战略投入,采用融合了智能检测、零信任理念和弹性恢复能力的下一代网络与信息安全软件,并辅以全面的安全管理体系,才能在这场不对称的网络攻防战中建立起有效的防线,保障数字时代的业务安全与稳定。

如若转载,请注明出处:http://www.hljxzkj.com/product/27.html

更新时间:2026-03-01 04:21:37