默认页面信息泄露 网络安全面试中的关键挑战与应对策略

随着数字化时代的深入发展,网络与信息安全已成为企业运营的核心保障。对于25届应届毕业生而言,在网络安全或信息安全软件开发岗位的面试中,掌握常见的安全漏洞及其防范措施是成功的关键。其中,默认页面信息泄露作为一个看似简单却危害巨大的安全问题,常常成为面试官考察候选人实战能力的重要切入点。本文将从默认页面信息泄露的定义、危害、实例分析以及防范措施等方面展开讨论,帮助应届生更好地准备相关面试。

一、默认页面信息泄露概述

默认页面信息泄露是指Web应用程序、服务器或网络设备在部署时,未及时移除或隐藏默认的配置页面、测试页面、管理界面或版本信息等,导致攻击者能够轻易获取敏感信息的一种安全漏洞。这些默认页面往往包含系统版本、框架类型、路径结构、甚至后台登录入口等关键信息,为攻击者发起进一步攻击提供了便利。

二、默认页面信息泄露的危害

- 暴露系统架构:攻击者可通过默认页面了解服务器类型、中间件版本、数据库信息等,从而针对已知漏洞发起攻击。

- 降低攻击门槛:默认管理页面的存在可能让攻击者绕过认证机制,直接访问后台功能。

- 信息收集与枚举:泄露的路径或接口信息可能被用于目录遍历、参数爆破等攻击。

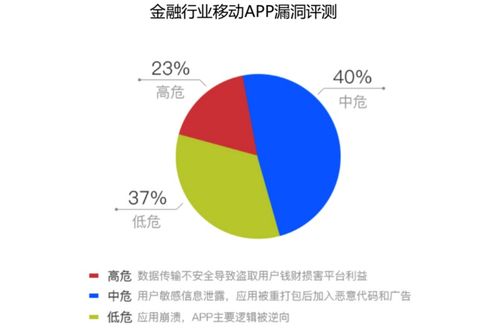

- 法律与合规风险:对于金融、医疗等行业,信息泄露可能违反GDPR、网络安全法等法规,导致巨额罚款。

三、实例分析:常见默认页面场景

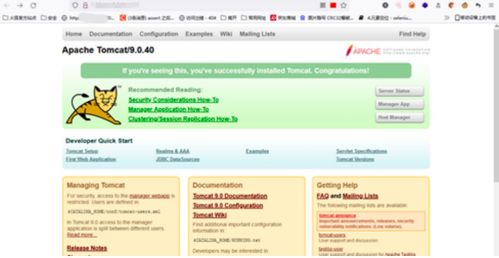

- Web服务器默认页:如Apache的“It works!”页面、IIS的默认欢迎页,可能暴露服务器版本。

- 应用框架调试页:例如Django、Flask在开发模式下启用的调试页面,可能泄露代码细节。

- 设备管理界面:路由器、摄像头等物联网设备的默认登录页,若未修改密码,极易被入侵。

- 云服务控制台:某些云平台实例遗留的默认管理地址,可能成为攻击入口。

四、面试中可能遇到的问题与回答思路

面试官常会结合场景提问,例如:“假设你在渗透测试中发现一个默认Apache页面,你会如何进一步利用?”候选人可回答:

- 信息收集:通过页面Header或注释获取服务器版本,查找对应漏洞。

- 目录扫描:使用工具如DirBuster寻找隐藏目录或文件。

- 结合其他漏洞:如尝试默认凭据登录或利用已知CVE漏洞。

- 防御建议:移除默认页、修改服务器标识、定期更新补丁。

五、防范措施与开发实践

对于从事信息安全软件开发的应届生,需在编码和部署阶段融入安全思维:

- 环境加固:生产环境中禁用调试模式、移除默认页面和示例文件。

- 配置管理:使用自动化工具(如Ansible)确保配置一致性,避免遗留默认设置。

- 安全扫描:集成SAST/DAST工具至CI/CD流程,定期检测信息泄露。

- 最小权限原则:限制默认页面的访问权限,必要时添加认证机制。

- 监控与响应:部署WAF和日志分析系统,实时警报异常访问。

六、对应届生的建议

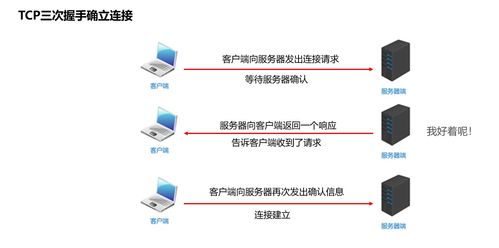

- 夯实基础:深入理解HTTP协议、Web服务器原理及常见漏洞类型。

- 实战练习:通过CTF比赛、漏洞靶场(如DVWA)提升发现和利用漏洞的能力。

- 关注趋势:跟踪OWASP Top 10、CVE最新漏洞,了解行业动态。

- 软技能培养:在面试中清晰表达技术思路,展现解决问题的逻辑性。

默认页面信息泄露虽看似基础,却反映了网络安全中“细节决定成败”的真理。对于25届应届生而言,深入理解此类漏洞不仅能帮助通过面试,更能为未来职业生涯构建坚实的安全基础。在网络安全领域,持续学习与实践是抵御不断演变威胁的唯一途径。

如若转载,请注明出处:http://www.hljxzkj.com/product/29.html

更新时间:2026-03-01 05:36:53